创业耗费百万,为何DDoS如此要命Part 1

从05年开始做运维到现在也有13年了,干过论坛,电商,游戏,金融,直播这些业务的运维,活很杂,什么WebServer,Database,Netfilter,Docker,Xen,KVM,OpenVZ,Ceph,iSCSI,DNS

外国骗子装成中国黑客造假0day骗钱删号走人

你们,还记得这个人吗?当时视频一出来,可谓是满城风雨开发人员Yushi Liang告诉他的粉丝,他的目标是逃离浏览器沙箱,而且他已经与Alexander Kochkov合作完成了这项工作。我们刚

bonesi :在实验环境下模拟DDoS攻击流量的工具

BoNeSi,DDoS僵尸网络模拟器是一种测试平台环境中模拟僵尸网络流量的工具。它旨在研究DDoS攻击的影响。bonesi :在实验环境下模拟DDoS攻击流量的工具可以生成什么流量?BoNeSi从定

内网渗透——针对hash的攻击

本文从hash获取方式,爆破hash,hash中转,中继等方面全面分析,以直观详细的实践来了解攻击过程,过程比较详细,请耐心观看。0x02 什么是NTLM-hash、net NTLM-hashNTLM hash是w

大规模DDoS攻击的物联网僵尸网络:2018年第二季度威胁报告

对于任何一个组织或企业来说,DDoS攻击绝对是杀伤力巨大的一种威胁类型,这种攻击活动目的就是耗尽目标网络和应用程序服务的所有可用资源,并给目标组织带来各种技术层面上的影响。

绿盟2018 DDoS攻击态势报告

本报告由电信云堤&绿盟科技联合出品,重点研究2018年DDoS攻击变化趋势。2018年,得益于互联网的快速发展,变革的触角伸向了网络空间和现实世界的各个角落。在技术高速革新的背景下,

Karta:一款新的二进制文件分析和对比插件

Karta(在俄语中的意思是map)是IDA(一个静态反编译程序)的源代码辅助二进制对比插件,该插件的开发是为了对比一个非常大的二进制文件(通常是固件文件)中的开源库的符号。对于那

T级攻击态势下解析DDOS高防IP系统架构

DDoS防御发展史DDoS(Distributed Denial of Service,分布式拒绝服务)主要通过大量合法的请求占用大量网络资源,从而使合法用户无法得到服务的响应,是目前最强大、最难防御的网

2018年DDoS攻击全态势:战胜第一波攻击成“抗D” 关键

概述 经过有关部门以及企业的联合整治,相比2017年DDoS攻击次数降低了约22%。虽然DDoS攻击在数量上有减缓的态势,但经过数据分析发现,DDoS的攻击手法更加多样,针对同一用户DDoS攻

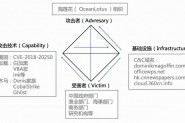

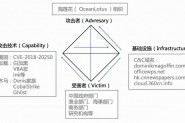

海莲花APT组织2019年第一季度针对中国的攻击活动技术揭秘

一、背景"海莲花"(又名APT32、OceanLotus),被认为是来自越南的APT攻击组织,自2012年活跃以来,一直针对中国的敏感目标进行攻击活动,是近几年来针对中国大陆进行攻击活动的最活

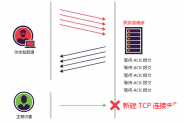

DDos攻击解析

在信息安全的三要素——保密性、完整性和可用性中,DoS(Denial of Service),即拒绝服务攻击,针对的目标正是可用性。该攻击方式利用目标系统网络服务功能缺陷或者直接消耗其系统

Inpivx服务:让任何人都可以从零开始开发恶意软件

最近网络犯罪分子发布了一个新的服务Inpivx,该服务为客户提供了一个管理面板,通过管理面板,客户可以从零开始开发和管理恶意软件。这项新的服务可以让任何懂点计算机的人都能够轻

卡巴斯基2018 Q3全球DDoS攻击分析报告

在DDoS攻击方面,2018年第三季度相对平静。所谓相对,是因为主要资源上没有出现很多高级别或者连续多日的DDoS攻击。然而,犯罪分子攻击能力日趋增强,而攻击的总数却丝毫没有显示出

关于WordPress主题供应商Pipdig使用客户的网站对不同竞争对手发起DDoS攻击的事件总结

WordPress主题供应商Pipdig被发现利用客户的服务器对竞争对手的网站发动DDoS攻击。安全研究人员jem分析了他们的代码后,找到了实锤进行了DDoS攻击的证据。然而Pipdig官方博客居然发

HTM5属性tag ping被用于DDOS攻击,QQ浏览器被波及

一直以来,DDoS攻击就是网络基础设施和web应用的主要威胁。攻击者也在不断创建新的方式来利用合法服务进行恶意行为,迫使研究人员在CDN DDoS攻击方面进行持续研究并构建高级缓解措

快速扩散的BCMUPnP_Hunter僵尸网络

一个新的僵尸网络正大肆蔓延在路由设备之中,截至当前,已有数十万个僵尸网络端点得到了确认,并检测到有大量的垃圾邮件发送行为。据360Netlab telemetry公司称,该僵尸网络于今年

Mad-Metasploit:一款多功能Metasploit自定义模块、插件&资源脚本套件

Mad-Metasploit是一款针对Metasploit的多功能框架,该框架提供了多种自定义模块、插件和资源脚本。如何将Mad-Metasploit添加到Metasploit框架?1 配置你的metasploit-framework目

Dirmap:一款高级Web目录文件扫描工具

本人是一名立志安全开发的大学生,有一年安全测试经验,有时在刷src的时候,需要检查所有target的web业务系统是否泄露敏感目录、文件,工作量十分庞大,于是Dirmap诞生了~知名的web

赛门铁克2019年互联网安全威胁报告:数据篇

在赛门铁克《互联网安全威胁报告》中,对2018年全球威胁活动、网络犯罪趋势和攻击者动机进行了深入剖析,提出了自己的最新见解。其中,分析数据来自全球最大的民用威胁情报网络,即

聊聊AWD攻防赛流程及准备经验

AWD(Attack With Defense,攻防兼备)模式是一个非常有意思的模式,你需要在一场比赛里要扮演攻击方和防守方,攻者得分,失守者会被扣分。也就是说,攻击别人的靶机可以获取 Flag

黑客需要身兼几种计算机语言

有一点可以肯定的是,黑客都身兼多种计算机语言的。并且,黑客至少应该精通Python、Java、C C++、Perl和LISP共五种计算机语言。这五种计算机语言分别代表着编程的不同思路和方法。P

高级ROP:Ret2dl_resolve技术详解

概述:一道简单的pwn题引出的一种构造非常复杂ROP技巧—ret2dl_resolve。本文将从原理的角度,解析ELF文件以及其延迟绑定的原理,深入解析这一种技术。题目来源->19年全国大学上信息

如何打造自己的PoC框架——Pocsuite3:使用篇

相比于无聊的用法介绍,我更想说一下Pocsuite3为什么会有这些功能以及是如何实现的。如果你也想制造一款类似的工具,Pocsuite3的一些思想或许能够帮助到你。本文同时也是记录Pocsui

红蓝对抗基础设施架构设计Wiki(上)

此Wiki的目的是为渗透测试人员提供用于设置弹性Red Team基础架构的资源。这是为了补充Steve Borosh(@424f424f)和Jeff Dimmock(@bluscreenofjeff) BSides NoVa 2017演讲Doomsd

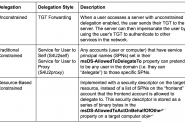

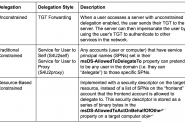

域渗透之在活动目录中搜寻: 不受限制的委派和林信任

在本文中,我将针对威尔的文章中解释的攻击变量提供初步的侦查指导,主要关注一些通常由强制机器帐户认证方法生成的安全事件。 我还会提供一些具体的指标,说明 Rubeus 监控

后渗透工具Koadic实战

渗透测试大致可以分为以下五个阶段:侦察、扫描、获得访问权限、维护访问 持久性、数据渗漏。Koadic是发布于DEFCON上的一个后渗透工具,它可用于以上列举的最后两个阶段,即权限维持

LAPSToolkit:一款功能强大的LAPS环境安全审计与渗透测试工具

今天给大家介绍的是一款名叫LAPSToolkit的工具,广大研究人员可以利用该工具来对LAPS环境进行安全审计或渗透测试。何为LAPS?LAPS(Microsoft LocalAdministrator Password Solu

等保2.0将至,解读新标准的变化

中央网络安全和信息化领导小组提出:没有网络安全就没有国家安全,没有信息化就没有现代化,中国要由网络大国走向网络强国。首先,我们来看一下近几年来国家层面网络安全工作的开展

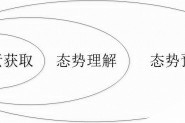

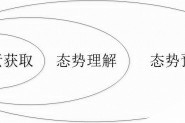

威胁情报在态势感知系统中的一种落地尝试

在态势感知火热、威胁情报赚足眼球的今天,这两个信息安全领域当红小生发生碰撞,会产生怎样的火花呢?下面我根据手头上的项目,介绍一种威胁情报在态势感知系统中的落地方案,为大

提高全员安全意识的6个方向

很多企业安全部门可能因为将预算和资源都投入到软 硬件安全解决方案的采购与部署,侧重技防,而选择性忽略或者根本没有更多预算投入人防。实际上人防与技防处于同等重要的位置,基于