基于Bushido的DDoS服务只需要几美元就能打垮一个网站

近期,来自FortiGuard实验室的安全研究专家发现了一个名叫0x-booter的DDoS即服务平台,这个平台虽然代码架构不优秀,但是功能却非常强大,而且还提供了易于使用的用户接口。0x-boot

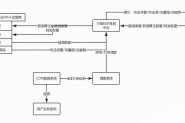

DDoS攻击新趋势:海量移动设备成为新一代肉鸡

近期,阿里云安全团队观察到数十起大规模的应用层资源耗尽式DDoS攻击(应用层CC攻击)。阿里云DDoS高防实现智能防护全程自动化检测并清洗,未对用户侧业务产生任何影响,这类攻击存

针对新型IoT僵尸网络Linux.Omni的分析

一、概述长期以来,我们对网络上活动的Linux和IoT威胁进行分类和分析工作。本文将主要介绍针对Linux Omni僵尸网络进行分析,我们从部署的蜜罐中检测到该恶意软件。之所以这个僵尸网

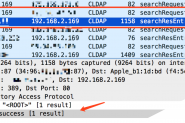

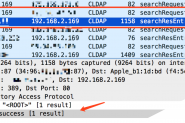

剖析CLDAP协议 Reflection DDoS

2018年上半年,得益于Memcache近5万的反射放大倍数,DDoS的峰值流量已经达到了一个前所未有的新高度—1 7Tbps,这也使得Memcache ReDDoS成为目前DDoS的中坚力量。而与Memcache Re

DDoS 反射放大攻击全球探测分析

DDos攻击是一种耗尽资源的网络攻击方式,攻击者通过大流量攻击,有针对性的漏洞攻击等耗尽目标主机的资源来达到拒绝服务的目的。反射放大攻击是一种具有巨大攻击力的DDoS攻击方式。

解密BGP高防系统

0x00、BGP高防业务需求1、业务需求描述·有业务能付得起高昂的高防IP费用么?中国线上棋牌类游戏从98年的联众游戏、2003年的QQ游戏,到2008年德州扑克、2009年的捕鱼,在到2016年的

第四届CSS峰会Day 2,一起听腾讯大佬聊DDoS黑产

人工智能、云计算、大数据等新技术,深刻地影响着互联网世界。在此背景下,网络安全面临的威胁也在不断变化升级。腾讯云副总裁黎巍也在第四届CSS互联网安全领袖峰会上提到,安全早已

正则表达式所引发的DoS攻击(Redos)

正则表达式(或正则表达式)基本上是搜索模式。例如,表达式[cb]at将匹配cat和bat。本文不是介绍一个正则表达式的教程,如果你对正则表达式了解不多,可在阅读之前点击https:

分析HNS僵尸网络

Hide and Seek(HNS)是一种恶意蠕虫,主要感染基于Linux的物联网设备和路由器。此类恶意软件会通过暴力破解SSH Telnet凭证以和利用一些已知的CVE进行传播。HNS的独特之处在于

黑镜调查:深渊背后的真相之「DDoS威胁与黑灰产业调查报告」

2018年世界杯硝烟散尽,但关于她的话题却远远没有结束。说起世界杯,就不得不提深藏其下的互联网黑灰产江湖,其中的恩怨情仇简直堪比豪门德比,这之中就包括大名鼎鼎的DDoS黑产。世

Arjun v1.3:一款功能强大的HTTP参数挖掘套件

今天给大家介绍的是一款名叫Arjun的开源工具,广大研究人员可以利用该工具来对HTTP参数进行提取和分析。功能介绍1、 多线程;2、 四种检测模式;3、 常规扫描仅需30秒;4、 基于

因Edge文件权限与IE发生冲突可导致XXE攻击

安全研究员John Page在3月27日向发现了微软的一个XXE漏洞并向其报告了具体情况,随后于4月10日发布了漏洞详情。目前,虽然微软还未修复该漏洞,但已发布了一个微密码,可拒绝远程攻

黑客用DDoS威胁希腊银行

三家希腊银行受到网络犯罪分子的敲诈勒索,如果今天没有支付比特币赎金,他们有可能破坏在线交易。根据希腊新闻网站 Ekathimerini的说法,上周四,敲诈勒索者首次联系了这三家未透

创业耗费百万,为何DDoS如此要命Part 1

从05年开始做运维到现在也有13年了,干过论坛,电商,游戏,金融,直播这些业务的运维,活很杂,什么WebServer,Database,Netfilter,Docker,Xen,KVM,OpenVZ,Ceph,iSCSI,DNS

外国骗子装成中国黑客造假0day骗钱删号走人

你们,还记得这个人吗?当时视频一出来,可谓是满城风雨开发人员Yushi Liang告诉他的粉丝,他的目标是逃离浏览器沙箱,而且他已经与Alexander Kochkov合作完成了这项工作。我们刚

bonesi :在实验环境下模拟DDoS攻击流量的工具

BoNeSi,DDoS僵尸网络模拟器是一种测试平台环境中模拟僵尸网络流量的工具。它旨在研究DDoS攻击的影响。bonesi :在实验环境下模拟DDoS攻击流量的工具可以生成什么流量?BoNeSi从定

内网渗透——针对hash的攻击

本文从hash获取方式,爆破hash,hash中转,中继等方面全面分析,以直观详细的实践来了解攻击过程,过程比较详细,请耐心观看。0x02 什么是NTLM-hash、net NTLM-hashNTLM hash是w

大规模DDoS攻击的物联网僵尸网络:2018年第二季度威胁报告

对于任何一个组织或企业来说,DDoS攻击绝对是杀伤力巨大的一种威胁类型,这种攻击活动目的就是耗尽目标网络和应用程序服务的所有可用资源,并给目标组织带来各种技术层面上的影响。

绿盟2018 DDoS攻击态势报告

本报告由电信云堤&绿盟科技联合出品,重点研究2018年DDoS攻击变化趋势。2018年,得益于互联网的快速发展,变革的触角伸向了网络空间和现实世界的各个角落。在技术高速革新的背景下,

Karta:一款新的二进制文件分析和对比插件

Karta(在俄语中的意思是map)是IDA(一个静态反编译程序)的源代码辅助二进制对比插件,该插件的开发是为了对比一个非常大的二进制文件(通常是固件文件)中的开源库的符号。对于那

T级攻击态势下解析DDOS高防IP系统架构

DDoS防御发展史DDoS(Distributed Denial of Service,分布式拒绝服务)主要通过大量合法的请求占用大量网络资源,从而使合法用户无法得到服务的响应,是目前最强大、最难防御的网

2018年DDoS攻击全态势:战胜第一波攻击成“抗D” 关键

概述 经过有关部门以及企业的联合整治,相比2017年DDoS攻击次数降低了约22%。虽然DDoS攻击在数量上有减缓的态势,但经过数据分析发现,DDoS的攻击手法更加多样,针对同一用户DDoS攻

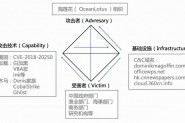

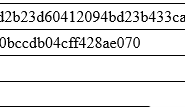

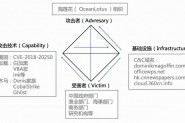

海莲花APT组织2019年第一季度针对中国的攻击活动技术揭秘

一、背景"海莲花"(又名APT32、OceanLotus),被认为是来自越南的APT攻击组织,自2012年活跃以来,一直针对中国的敏感目标进行攻击活动,是近几年来针对中国大陆进行攻击活动的最活

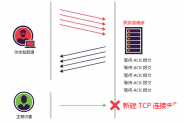

DDos攻击解析

在信息安全的三要素——保密性、完整性和可用性中,DoS(Denial of Service),即拒绝服务攻击,针对的目标正是可用性。该攻击方式利用目标系统网络服务功能缺陷或者直接消耗其系统

Inpivx服务:让任何人都可以从零开始开发恶意软件

最近网络犯罪分子发布了一个新的服务Inpivx,该服务为客户提供了一个管理面板,通过管理面板,客户可以从零开始开发和管理恶意软件。这项新的服务可以让任何懂点计算机的人都能够轻

卡巴斯基2018 Q3全球DDoS攻击分析报告

在DDoS攻击方面,2018年第三季度相对平静。所谓相对,是因为主要资源上没有出现很多高级别或者连续多日的DDoS攻击。然而,犯罪分子攻击能力日趋增强,而攻击的总数却丝毫没有显示出

关于WordPress主题供应商Pipdig使用客户的网站对不同竞争对手发起DDoS攻击的事件总结

WordPress主题供应商Pipdig被发现利用客户的服务器对竞争对手的网站发动DDoS攻击。安全研究人员jem分析了他们的代码后,找到了实锤进行了DDoS攻击的证据。然而Pipdig官方博客居然发

HTM5属性tag ping被用于DDOS攻击,QQ浏览器被波及

一直以来,DDoS攻击就是网络基础设施和web应用的主要威胁。攻击者也在不断创建新的方式来利用合法服务进行恶意行为,迫使研究人员在CDN DDoS攻击方面进行持续研究并构建高级缓解措

快速扩散的BCMUPnP_Hunter僵尸网络

一个新的僵尸网络正大肆蔓延在路由设备之中,截至当前,已有数十万个僵尸网络端点得到了确认,并检测到有大量的垃圾邮件发送行为。据360Netlab telemetry公司称,该僵尸网络于今年

Mad-Metasploit:一款多功能Metasploit自定义模块、插件&资源脚本套件

Mad-Metasploit是一款针对Metasploit的多功能框架,该框架提供了多种自定义模块、插件和资源脚本。如何将Mad-Metasploit添加到Metasploit框架?1 配置你的metasploit-framework目