黑客攻击币安API完全调查解析

黑客攻击币安API完全调查解析。关注我(原作者)的人都知道我是一家量化交易投资公司的创始人,我们利用交易所的API为投资者提供简单的数字加密货币多样化投资。目前,我们的平台调用Binance的API进行工作。 可

Arp攻击和利用Arp欺骗进行MITM的解析

Arp攻击和利用Arp欺骗进行MITM的解析。索引arp欺骗也是很古老的渗透手段了,主要起着信息收集的作用,比如你可以利用欺骗获取对方的流量,从流量分析你认为重要的信息,例如某某账号密码。或是利用Arp攻击,切断局域网内

移动端跨越攻击预警之新型APT攻击方式解析

移动端跨越攻击预警之新型APT攻击方式解析。随着信息技术的发展,移动存储介质由于其具有体积小、容量大的特点,作为信息交换的一种便捷介质,如今已经得到广泛应用,在个人、政府和企业中经常被使用。但也因此而来一直存在

蓝宝菇(APT-C-12)针对性攻击技术细节解析

蓝宝菇(APT-C-12)针对性攻击技术细节解析。360公司在2018年7月5日首次对外公开了一个从2011年开始持续近8年针对我国政府、军工、科研、金融等重点单位和部门进行网络间谍活动的高级攻击组织-蓝宝菇(APT-C-12),该组织的活

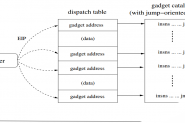

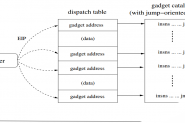

JOP代码复用攻击解析

JOP代码复用攻击解析。jop,全称Jump-Oriented Programming,中文译为面向跳转编程,是代码重用攻击方式的一种。在2011年,北卡罗来纳州立大学的Tyler Bletsch等人首次提出这一概念。其实际上是在代码空间中寻找被称为gadget

为什么说机器学习是我们预防网络威胁的最佳武器

为什么说机器学习是我们预防网络威胁的最佳武器。随着攻击面的不断扩大以及攻击技术的日趋复杂,安全行业目前正面临着严重的“安全技能短缺”。因此,我们过去所使用的安全保护策略可能已经不再像以前那么有效了,而现在唯

Facebook丑闻反思 | 大数据环境下的隐形黑手

Facebook丑闻反思 | 大数据环境下的隐形黑手。作为全球用户规模最大的社交应用,Facebook月活跃用户数已经超过20亿,因此一旦Facebook出现大规模的数据问题,必定会引发轩然大波,尤其是在高度重视隐私问题的美国。

企业防御虚拟货币挖矿恶意软件攻击的十九大安全保护措施

企业防御虚拟货币挖矿恶意软件攻击的十九大安全措施。随着虚拟货币和区块链市场的爆炸式发展,通过挖矿恶意软件掘金已经成了全球黑客的第一“爱好”,挖矿恶意软件如今无孔不入,防不胜防,包括星巴克、苹果Mac应用商店、某

KRACK密钥重装攻击范围逐渐扩大,多家厂商工业产品均受影响

KRACK密钥重装攻击范围逐渐扩大,多家厂商工业产品均受影响。在近几周的时间内,越来越多的厂商向客户发出紧急通知,称厂商使用的工业网络产品十分容易遭到KRACK密钥重装攻击,由于KRACK漏洞设计WPA和WPA2协议,因此黑客能够在

Flask模拟实现CSRF攻击的方法

本文主要介绍了Flask模拟实现CSRF攻击的方法,小编觉得挺不错的,现在分享给大家,也给大家做个参考。一起跟随小编过来看看吧