Gartner 2017年WAF魔力象限报告:云WAF将替代物理设备成为主流

Gartner 2017年WAF魔力象限报告:云WAF将替代物理设备成为主流。8 月 7 日,Gartner 发布 2017 年度 Web 应用防火墙(WAF)魔力象限,这是 Gartner 自 2014 年之后连续第四年发布此类报告。报告中照例描述了全球 WAF 市场整体状况。

关于C/S架构系统的安全监测

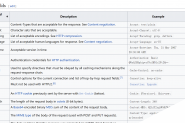

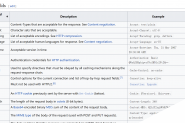

关于C S架构系统的安全监测。由于工作需求,需要对一大批C S架构的系统进行测试,所以这几天一直在摸索怎么个套路法,踩过的坑就不发了,直接奔我个人的套路:

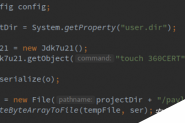

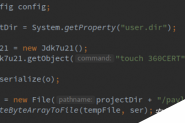

Burp Suite扩展之Java-Deserialization-Scanner(Java反序列化漏洞简介)

Burp Suite扩展之Java-Deserialization-Scanner(Java反序列化漏洞简介)

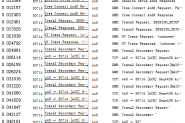

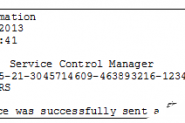

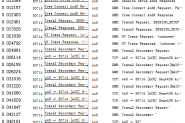

如何分析恶意软件在系统中执行了

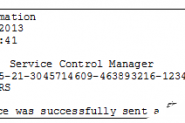

如何分析恶意软件在系统中执行了?你发现了一个恶意的可执行文件,现在你有一个关键的问题要回答:文件是否执行?本文中我们将讨论一些可用于回答这个问题的一些依据。在文中,我们将重点介绍Windows系统上的静态或“死锁”取证。我们将介绍四个主要的依据:

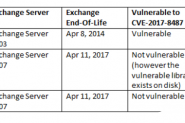

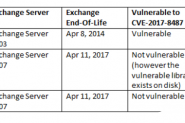

Java反序列化危机已过,这次来的是.Net反序列化漏洞

Java反序列化危机已过,这次来的是 Net反序列化漏洞。2016年Java应用程序及开发者受到反序列化漏洞的破坏性影响,而如今 NET生态系统也正在遭受同样的危机。新的问题存在于 NET 代码库中处理反序列化的操作中,攻击者同样可以通过这个漏洞在服务器或相关计算机设备上

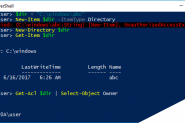

Windows漏洞:从任意目录创建到任意文件读取

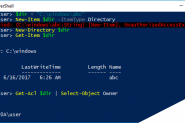

Windows漏洞:从任意目录创建到任意文件读取。

乌龙的CVE-2017-8570样本及背后的狗血

乌龙的CVE-2017-8570样本及背后的狗血。所谓的CVE-2017-8570样本:上周360天眼实验室发现了有国外黑客在Github上发布了CVE-2017-8570漏洞的利用代码,但随即删除,以此之后发现了不少标注为CVE-2017-8570的Office恶意样本,比如下面这个VirusTotal上被标记为CVE-2017-8570

又见古老的Typosquatting攻击:这次入侵Npm窃取开发者身份凭证

又见古老的Typosquatting攻击:这次入侵Npm窃取开发者身份凭证。有些攻击方式虽然听起来很幼稚,但有时候却也可以生效,比如typosquatting攻击——我们上次看到这种攻击是在去年6月份,这本身也是种很古老的攻击方式。

每个人都该知道的7种主要的XSS案例

每个人都该知道的7种主要的XSS案例。当我们读一些XSS相关资料时,经常能看到像alert(1)这样经典的PoC(Proof of Concept)代码。尽管简单明了,但它并不能够让这个领域的初学者在真枪实战中有进一步的提升。

披着羊皮的狼:如何利用Windows图标显示漏洞伪装PE文件

披着羊皮的狼:如何利用Windows图标显示漏洞伪装PE文件。Windows系统图标显示功能中存在一个漏洞,利用这个漏洞,攻击者可以从本地主机中自动地 “借用“ 其他常用的图标,利用这些图标伪装PE文件,从而诱惑用户点击这类文件。

当APT组织碰到另一个APT组织,他们在聊些什么?

当APT组织碰到另一个APT组织,他们在聊些什么?他们说其实你早在2016年12月份就开始用这俩技术了。在法国大选前夕你用这两种技术攻击法国政党成员。6月份那帮人看到你更新了一个用Delphi编写的payload,Zebrocy。Zebrocy的5 1版本还实现了新的加密密钥以及一些字符串混淆。

高通加解密引擎提权漏洞解析

高通加解密引擎提权漏洞解析。CVE-2016-3935 和 CVE-2016-6738 是我们发现的高通加解密引擎(Qualcomm crypto engine)的两个提权漏洞,分别在2016年10月和11月的谷歌android漏洞榜被公开致谢,同时高通也在2016年10月和11月的漏洞公告里进行了介绍和公开致谢。

Office高级威胁漏洞在野利用分析

Office高级威胁漏洞在野利用分析。Office高级威胁漏洞背景:在高级威胁攻击中,黑客远程投递入侵客户端最喜欢的漏洞是office文档漏洞,就在刚刚结束的黑帽子大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是时下office漏洞领域最热门的安全漏洞。

如何利用神经网络和Python生成指定模式的密码?

如何利用神经网络和Python生成指定模式的密码?今天给大家介绍的是Github上一个名叫PyMLProjects的项目,这个项目的目的是为了训练AI来学习人类构造密码的模式,然后我们就可以用AI来生成大量同一模式或种类的密码了。

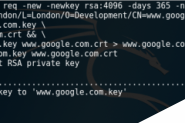

Loadlibrary:将Windows的动态链接库移植到Linux下

Loadlibrary:将Windows的动态链接库移植到Linux下。Loadlibrary在干什么?oadlibrar运行在linux上,它可以调用windows上dll文件中的函数,实现windows下的程序在linux上运行。目前我们介绍的这部分实现的是对windows Denfender反病毒组件中的mpengine dll的移植

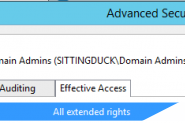

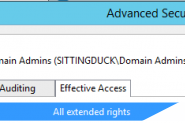

域渗透TIPS:获取LAPS管理员密码

域渗透TIPS:获取LAPS管理员密码。如果你之前有对启用LAPS机制的主机进行渗透测试,那么你应该能体会到该机制的随机化本地管理员密码是有多么令人痛苦。

披着羊皮的狼:攻击者如何利用漏洞以特定图标伪装可执行文件

披着羊皮的狼:攻击者如何利用漏洞以特定图标伪装可执行文件。这个漏洞背后的图标显示bug可以深溯到Windows图像处理代码,其允许攻击者“借来”本地其他常用的图标并自动将可移植的可执行文件伪装起来,这样就更容易诱使用户打开他们。保守来说,自从Windows 7以来。

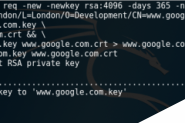

绕过杀毒软件与主机入侵防御系统对流量的检测

绕过杀毒软件与主机入侵防御系统对流量的检测。为了防止主机被入侵,现如今大部分的环境都装有各种安全防护软件,比如我们经常会遇到的终端解决方案以及主机入侵防御系统。终端解决方案会在主机存在的文件中扫描已知恶意软件,主机入侵防御系统(HIPS)会对每个数据包。

“震网三代”CVE-2017-8464漏洞分析和预警

“震网三代”CVE-2017-8464漏洞分析和预警。微软在2017年6月份的补丁中修补了一个快捷方式(CVE-2107-8464)的漏洞,公告称此漏洞被国家背景的网络攻击所使用来实施攻击,该漏洞也被称为震网三代,近日Metasploit上发布了该漏洞的PoC。

Vuzzer自动漏洞挖掘工具简单分析附使用介绍

Vuzzer自动漏洞挖掘工具简单分析附使用介绍。Vuzzer 是由计算机科学机构 Vrije Universiteit Amsterdam、Amsterdam Department of Informatics 以及 International Institute of Information Technology, Hyderabad 共同开发的工具。

看我如何对Apache进行模糊测试并挖到了一个价值1500刀的漏洞

看我如何对Apache进行模糊测试并挖到了一个价值1500刀的漏洞。在AFL中查看了Apache httpd服务器的崩溃日志之后,我发现了很多问题。比如说,某些崩溃的测试用例是在模糊测试工具内部崩溃的,而且还影响了被测试程序的稳定性。

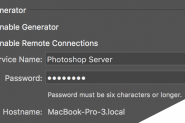

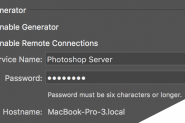

如何把Photoshop改造成远程控制工具(RAT)来利用

如何把Photoshop改造成远程控制工具(RAT)来利用。Photoshop中有一个名为远程连接(Remote Connections)的可选功能,该功能默认是关闭的,但如果你启用该功能并设置密码后,任何知晓密码的人就可以远程接入到你电脑的Photoshop服务端。

教你如何设置电脑从此电脑远离黑客

教你如何设置电脑从此电脑远离黑客。Windows系统是电脑主要系统之一,电脑技术有很大的发展,黑客技术也不断更新,黑客、病毒可以说是无处不在。当用户电脑被黑客入侵了,那我们该怎么办呢?所有的用户都希望自己的电脑永远安全,不受黑客的入侵。

几招让你使用“裸奔”电脑也不会中毒

几招让你使用“裸奔”电脑都也不会中毒。很多电脑用户,尤其是对电脑安全知识不太了解的用户,都很担心自己在使用电脑过程中,电脑被黑客入侵,导致电脑软件故障,或者运行速度很难个人隐私信息被盗取。为了防止黑客的入侵,很多人第一时间想到安装安全杀毒软件就可以。

Apache Kafka readObject漏洞分析报告

Apache Kafka readObject漏洞分析报告。I 背景介绍:Apache Kafka 是开源的Apache流处理平台,由 Apache编写,采用scala与java。该项目旨在于提供一个统一的、高吞吐量的、低延迟的实时数据处理平台。

EternalBlue之win7 64位exploit编写(二)

EternalBlue之win7 64位exploit编写(二)。上节回顾:win7 三十二位的exploit是由两部分功能代码组成的,一个是安装后门(Eternalblue) ,另一个则是后门维持(Doublepulsar)。

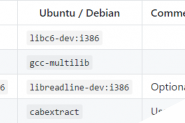

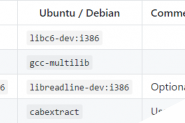

Lalin:一款为Kali集成各种安全工具的懒人工具包

Lalin:一款为Kali集成各种安全工具的懒人工具包。Lalin是一个Kali专用的懒人工具包,集成了众多较新的工具以及一些基础功能,目前与Kali rolling兼容,适合新手及非深度Kali用户使用。

详解Windows注册表分析取证

详解Windows注册表分析取证。大多数都知道windows系统中有个叫注册表的东西,但却很少有人会去深入的了解它的作用以及如何对它进行操作。然而对于计算机取证人员来说注册表无疑是块巨大的宝藏。通过注册表取证人员能分析出系统发生了什么,发生的时间以及如何发生的等。

ShadowBrokers:针对EnglishmansDentist Exploit的分析

ShadowBrokers:针对EnglishmansDentist Exploit的分析。我们继续编写系列文章来剖析2017年4月ShadowBroker公布的漏洞利用。在之前的两篇文章中与SMB漏洞利用有关(EternalChampion和EternalSynergy),这次我们将分析另一个工具,将关注一个名为EnglishmansDentist的漏洞利用

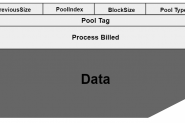

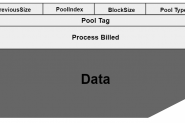

内核池溢出漏洞利用实战之Windows 7篇

内核池溢出漏洞利用实战之Windows 7篇。一、前言:本文重点围绕HitmanPro独立扫描版(版本3 7 15-build 281)的内核池溢出漏洞(CVE-2017-6008)展开。这个工具是反病毒软件Hitman Alert解决方案的一部分,并以SophosClean可执行文件的方式集成在了英国公司Sophos的解决方案中。